工藤靖 Yasushi Kudo

パートナー

東京

NO&T Compliance Legal Update 危機管理・コンプライアンスニュースレター

ニュースレター

サプライチェーンにおけるサイバーセキュリティリスク対応の近時の動向(1)(2025年8月)

サプライチェーンにおけるサイバーセキュリティリスク対応の近時の動向(2) ~サプライチェーン全体でのサイバーセキュリティ強化に向けたサプライチェーン対策評価制度の整備等について~(2025年8月)

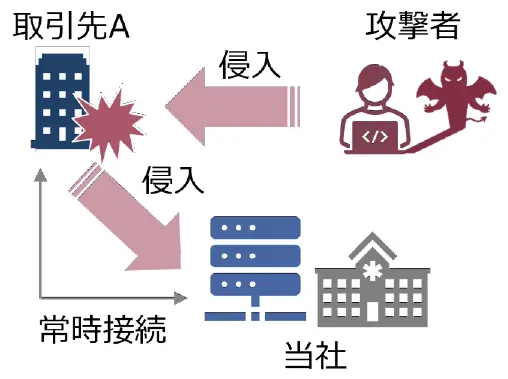

前回のニュースレターでは、取引先等のシステム・セキュリティ上の脆弱性が攻撃者に悪用され、何らかのネットワークによってつながれた自社システム上で生じるセキュリティリスクや、取引先等における事業停止等により生じる自社の事業リスクへの対応について、設例を用いて取引先・委託先が実施すべきセキュリティ対策上の水準や要求事項のほか、セキュリティ対策の実施状況に対する検証を可能にするための資料提出や監査への協力について解説しました。今回のニュースレターでは同様の設例を用いて、再委託先等の管理策、インシデント対応における留意点等について解説します。

[設例]の再掲

上記の設例では、当社→取引先A→システム構築事業者というサプライチェーンの中でサイバー攻撃が行われていますので、取引先・委託先との契約上の規律においては、その先にいる再委託先や取引先に対する部品納入業者等の管理の問題も生じます。これらの管理は、サプライチェーンにおけるサイバーセキュリティの確保という観点からは、ますます重要になっています。2024年10月、米国のNational Institute of Standards and Technology(NIST)が初期公開のドラフトとして公表したSP1326「サイバーセキュリティ サプライチェーンリスクマネジメント:デューデリジェンス・アセスメント・クイックスタートガイド」でも、サプライチェーンの階層構造を明らかにすることが重要であり、それを樹形図のような形で可視化すべきであると言及されている一方で、その階層が重なるほど対応の難易度とコストは指数関数的に高まるとされています。そのため、どのようにセキュリティ対策の水準を明確化しその遵守状況の可視化を高めていくかは重要なポイントになります。再委託先や取引先に対する部品納入業者等との間には契約に直接的に拘束力を及ぼすことはできません。例えば、再委託先に対する管理については、再委託を同意事項とし、同意に際して再委託先におけるセキュリティ対策の実施事項等を確認するといった対応が一般的です。

経済施策を一体的に講ずることによる安全保障の確保の推進に関する法律(いわゆる経済安全保障推進法)における基幹インフラ役務の安定的な提供の確保に関する制度(同法第3章)は、電気、ガスなどの特定の基幹インフラサービスの安定的な提供のため、海外からのサイバー攻撃など基幹インフラ事業を阻害する行為に対する対応として、特定社会基盤事業者を指定し、その事業の用に供する重要な設備、機器、装置等(特定重要設備)の導入を行う場合や、他の事業者に対してこれらの維持・管理等を委託する場合には、原則として予め計画書を提出し、主務大臣による審査を受けることが必要となります。この事前審査対象となる計画において、特定社会基盤事業者は一定のリスク管理措置をとることが求められています。このリスク管理措置の実施に際して、特定重要設備の供給者やその維持管理の委託先との間で締結する契約において、当該供給者の取引先(構成設備の供給者)や当該委託先の再委託先との関係でも一定の手当をすることが推奨されています。例えば、参考規定案類型Iの第7条解説では、当該供給者や当該委託先が特定社会基盤事業者又は主務大臣に提出する当該供給者の取引先や当該委託先の再委託先に関する情報の正確性を担保するため、これらの者と直接の契約関係にある当該供給者や当該委託先が、当該供給者の取引先や当該委託先の情報の正確性を表明保証させる仕組みを構築することが挙げられています。また、同第8条解説では、リスク管理措置※1について当該供給者の取引先や当該委託先の再委託先からの協力が必要となることも想定され、これらの者と直接の契約関係にある当該供給者や当該委託先が、当該供給者の取引先や当該委託先の再委託先に特定社会基盤事業者によるリスク管理措置の実施に協力することを定めた場合が挙げられています。このような契約上の手当は、特定社会基盤事業者に限らず、広くサプライチェーンにおける取引先・委託先の先にいる再委託先や納入業者等の管理における契約上の手当について参考になるものと考えられます。

このようなサプライチェーンにおける再委託先や取引先に対する部品納入業者等におけるセキュリティ対策状況の可視化・遵守の実効性を高める自主的な取り組みとして、日本自動車工業会(JAMA)及び日本自動車部品工業会(JAPIA)が共同で策定したセキュリティガイドラインが挙げられます。これは業界自主規制の位置づけにはなりますが、サプライチェーンを意識し、実施すべき項目を、最低限実装すべき項目、標準的に目指すべき項目、到達点として目指すべき項目、の3つのレベルに分け、関係する会社の規模や位置づけに合わせて選択するようになっています。このようなサプライチェーン上の会社の規模・位置づけに合わせたセキュリティ対策のレベル分けとその実施は、業種を問わず参考になるものと思われます。

セキュリティインシデントが発生した場合の対応においては、①関連する当局に対する報告やその他開示が必要となり、②これらの準備のためサプライチェーン上の各当事者間において行われる情報共有を想定した合意をしておくことが望ましいものと考えられます。

まず①については、近時サイバー攻撃による被害報告件数は増加の一途を辿っており、報告先となる政府機関が多岐にわたるため、被害組織に過度な報告負担がかかっているという課題が指摘されていました。これを受けて、2024年11月29日付け「サイバー安全保障分野での対応能力の向上に向けた提言」では、被害組織の負担軽減と政府の対応迅速化を図るため、インシデント報告先の一元化や報告様式の統一化等を進めるべきであることが提言されています。そして、2025年5月28日、関係省庁は「サイバー攻撃による被害が発生した場合の報告手続等に関する申合せ」を策定し、特にインシデント発生時からサイバー攻撃であることが明白で、初動対応中の報告となり件数も多いDDoS攻撃事案とランサムウェア事案について、共通様式が先行的に導入されることとなりました。これにより、被害組織は、個人情報保護法に基づく個人情報保護委員会への報告、警察への相談、及び電気通信、金融、電気といった重要インフラに関する業法・各種ガイドラインなどに基づく報告に際して、それぞれの共通様式の利用が可能となります。これらの共通様式には、報告者の概要、業務への影響、影響を受けたシステム、事実経過(時系列)、攻撃技術情報(分類、通信プロトコル、送信元・送信先情報、通信量、ランサムウェアの特徴など)、公表状況、今後の対応などが含まれます。これらの共通様式に基づいて報告を受けた官公署は、報告者の同意がある場合に、当該内容を国家サイバー統括室に共有し、国内で発生しているこれらの事案の情報を集約し、国家サイバー統括室は集約された情報を整理・分析し、被害者が特定されないようにした上で、被害拡大防止のための注意喚起などに活用することになります。なお、「重要インフラのサイバーセキュリティに係る行動計画」に定める重要インフラ事業者等が報告者である場合は、その同意の有無にかかわらず国家サイバー統括室に共有される場合があるとされています。

そして、将来的には、重要電子計算機に対する不正な行為による被害の防止に関する法律(いわゆるサイバー対処能力強化法)第5条の施行により、同法に定める「特別社会基盤事業者」に対するインシデント報告が義務化されますが、この報告義務に基づき、共通様式による報告が行われる場合の窓口を一元化するよう調整を進める計画です。

このDDoS攻撃事案共通様式とランサムウェア事案共通様式を用いた報告についてはパブリックコメントに付され(2025年8月9日付けで受付終了)、必要な修正等を経て、令和7年10月1日から適用される予定です。

なお、個人情報保護法における漏えい等の報告(個人情報保護法第26条1項)において、報告義務の主体は、個人データの取扱いについて委託関係がある場合、委託元と委託先がそれぞれ個人情報取扱事業者として個人情報保護委員会への報告義務を負うのが原則になりますが、委託先は、委託元に通知することにより個人情報保護法上は報告義務を免除されます(個人情報保護法第26条1項ただし書き)。ただ、実務上は、事実関係を直接に調査・把握できるのは委託先であることが多く、また、委託元の事業者の数が多い場合など、委託先が主導して報告することが適切な場合には、委託元及び委託先の連名で報告することも許容されていました(個人情報保護法ガイドライン(通則編)3-5-3-2)。このような実務的な対応が、上記の報告様式の統一によりどのように整理されるかも注視する必要があるものと思われます。

次に②について、システムの運用・保守・管理や自社情報の取扱いに関する委託先、クラウドサービスの提供者、取引先等においてインシデントが発生し、自社の業務への影響や保有情報の漏えいが発生した場合、これら委託先・取引先からのインシデント発生状況やその原因等に関する情報提供が、自社における①の報告や開示に不可欠になります。この場合、実務的には、インシデント発生状況と、その原因分析・再発防止の対応状況に関する情報共有を受け、当局報告・開示に備える必要がありますが、これらの内容は委託先や取引先等にとっては自らの帰責事由の評価につながる可能性は否定できません。そのため、相手方に対する補償も意識して情報共有が行われることになります。相手方が重要インフラを担う会社であり、関連する業法やガイドラインにより監督官庁への報告義務を負担している場合、実務的には当該監督官庁から直接的又は間接的に原因や再発防止の説明を求められることがあり※2、その説明内容に関して当事者間において一定の緊張関係が生じることも否定できません。このような観点からも、予め責任範囲を明確化しておくことやサイバー保険による危険の移転を図っておくことは検討に値します。

以上、今回のニュースレターでは再委託先等の禁止又は制限・管理策、インシデント対応や責任分担の明確化等について解説しました。サプライチェーンにおけるサイバーセキュリティリスクへの対応は、DX化やIoT化の進展に伴うシステム連携の増加、及びサイバー攻撃の高度化・巧妙化により、益々対応が困難となっており、サプライチェーン全体でのセキュリティ対策の水準の明確化と可視化が業種を問わず求められています。前々回及び前回のニュースレターとあわせ、今回のニュースレターがそのような対応の参考になれば幸いです。

※1

例えば、不正な変更防止措置(悪意のあるコードの混入防止、情報セキュリティ要件の実装、品質保証体制の確立、製造工程における不正な変更の確認、製造環境へのアクセス制限等)、保守・点検等に関する措置(故障対応や脆弱性対応等のサービス保証の実施)、不正な妨害の兆候把握体制(アクセス制御、不正アクセス監視)、法令・基準遵守状況の確認(国内関連法規や国際的に受け入れられた基準の遵守状況の確認)等が含まれます。

※2

例えば、金融庁は、銀行法第24条2項・同第25条2項等の関連業法に基づく権限を根拠として特に必要があると認めるときは、その必要の限度において、外部委託先に対しても、報告徴求命令の発出や立入検査を実施する権限等を有している。

本ニュースレターは、各位のご参考のために一般的な情報を簡潔に提供することを目的としたものであり、当事務所の法的アドバイスを構成するものではありません。また見解に亘る部分は執筆者の個人的見解であり当事務所の見解ではありません。一般的情報としての性質上、法令の条文や出典の引用を意図的に省略している場合があります。個別具体的事案に係る問題については、必ず弁護士にご相談ください。

日本証券業協会 (2025年9月)

梅澤拓、工藤靖、水越恭平、佐野惠哉(共著)

(2025年9月)

福井信雄

塚本宏達、福原あゆみ、畑和貴(共著)

民事法研究会 (2025年8月)

北島東吾(共著)

(2025年10月)

殿村桂司、滝沢由佳(共著)

(2025年10月)

三笘裕、江坂仁志(共著)

(2025年10月)

関口朋宏(共著)

弘文堂 (2025年9月)

佐藤巴南(共著)

(2025年10月)

関口朋宏(共著)

(2025年10月)

犬飼貴之

(2025年9月)

関口朋宏(共著)

工藤靖

金融財政事情研究会 (2025年9月)

長島・大野・常松法律事務所 カーボンニュートラル・プラクティスチーム(編)、三上二郎、本田圭、藤本祐太郎、服部紘実、宮下優一、渡邉啓久、宮城栄司(共著)

(2025年10月)

三笘裕、江坂仁志(共著)

(2025年10月)

堀内健司、遠藤努、水越恭平、永田基樹、麻薙裕美子、松岡亮伍、米田崇人、鈴木三四郎、長谷川雄一、森海渡(共著)

有斐閣 (2025年10月)

宮下優一、水越恭平、髙橋優(共著)

金融財政事情研究会 (2025年9月)

長島・大野・常松法律事務所 カーボンニュートラル・プラクティスチーム(編)、三上二郎、本田圭、藤本祐太郎、服部紘実、宮下優一、渡邉啓久、宮城栄司(共著)

(2025年10月)

三笘裕、江坂仁志(共著)

商事法務 (2025年10月)

長島・大野・常松法律事務所(編)、池田順一、松永隆之、鐘ヶ江洋祐、井本吉俊、山本匡、洞口信一郎、田中亮平、安西統裕、水越政輝、中所昌司、鍋島智彦、早川健、梶原啓、熊野完、一色健太、小西勇佑、高橋和磨、錦織麻衣、シェジャル・ヴェルマ(共著)、ラシミ・グローバー(執筆協力)

(2025年9月)

三笘裕、平松慶悟(共著)